Отчет посвящен разработке проекта защиты территориальной сети.

С 22 декабря по 11 января проходила преддипломную практику в организации ТОО «1С: Франчайзинг Караганда». Моей основной задачей был сбор информации о принципе работы, структуре и степени защищенности локальной сети внутри компании с целью дальнейшего написания дипломного проекта.

Целью отчета является разработка проекта защиты территориальной сети в рамках организации ТОО «1С: Франчайзинг Караганда».

В отчете, для достижения поставленной цели, решаются такие задачи как:

- ¾ анализ локальной вычислительной сети предприятия;

- ¾ определение уязвимостей локальной вычислительной сети предприятия к несанкционированному доступу к информации;

- ¾ обзор видов и средств защиты локальной вычислительной сети;

- ¾ нахождение способов защиты локальной вычислительной сети от несанкционированного доступа к информации предприятия.

необходимо найти наиболее подходящие средства защиты и выявления угроз в этой локальной сети.

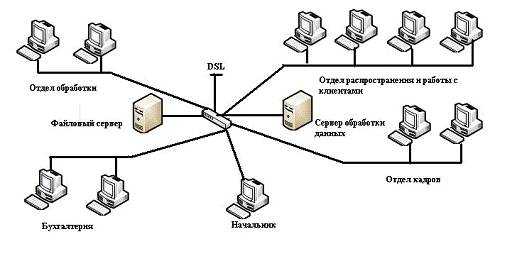

Локальная вычислительная сеть предприятия ТОО «1 С: Франчайзинг Караганда» основана на двух простых топология шина и звезда, причем каждый отдел соединен шиной, а между собой по топологии звезда (Рисунок 1).

Рисунок 1 — Схема локальной сети ТОО «1 С: Франчайзинг Караганда».

Топология шина (или, как ее еще называют, общая шина) самой своей структурой предполагает идентичность сетевого оборудования компьютеров, а также равноправие всех абонентов по доступу к сети. Компьютеры на шине могут передавать только по очереди, поскольку в этом случае имеется только одна линия связи. Если несколько компьютеров будут передавать информацию одновременно, она исказится в результате наложения (конфликта, коллизии).

В шине всегда реализуется режим так называемого полудуплексного (half duplex) обмена (в обоих направлениях, но по очереди, а не одновременно).

В топологии шина отсутствует явно выраженный центральный абонент, через которого передается вся информация, это увеличивает ее надежность (ведь при отказе центра перестает функционировать вся управляемая им система).

Разработка мероприятий по повышению конкурентоспособности предприятия

... так же принимать решения о проведении мероприятий по повышению конкурентоспособности. В качестве объекта исследования выбрано предприятие – Предметом исследования является конкурентоспособность предприятия. Целью данной дипломной работы —, Исходя из поставленной цели, ...

Добавить новых абонентов в шину довольно просто и обычно возможно даже во время работы сети. В большинстве случаев для использования шины требуется минимальное количество соединительного кабеля по сравнению с другими топологиями.

Поскольку центрального абонента нет, решение возможных конфликтов в этом случае ложится на сетевое оборудование каждого отдельного абонента. В результате сетевое оборудование в топологии шины более сложное, чем в других топологиях. Тем не менее из-за широкого распространения сетей с топологией шина (прежде всего наиболее популярной сети Ethernet) стоимость сетевого оборудования не слишком высока.

Важным преимуществом шины является то, что если какой-либо из компьютеров в сети выйдет из строя, ремонтируемые машины могут продолжать нормально переключаться.

Казалось бы, в случае обрыва троса вы получите две полностью исправных автобуса. Однако следует учитывать, что из-за особенностей распространения электрических сигналов по протяженным линиям связи необходимо предусмотреть включение специальных адаптирующих устройств, терминаторов на концах шины. Без завершения сигнал отражается от конца линии и искажается, так что связь по сети становится невозможной. Если кабель сломан или поврежден, координация линии связи прерывается, а также прерывается обмен между теми компьютерами, которые все еще подключены друг к другу. Подробнее о согласовании будет изложено в специальном разделе книги. Короткое замыкание в любой точке кабеля шины выводит из строя всю сеть.

Выход из строя любого оборудования абонентской сети на шине может привести к повреждению всей сети. Кроме того, такую ошибку довольно сложно обнаружить, так как все абоненты подключены параллельно и невозможно понять, какой из них вышел из строя.

При прохождении по линии связи сети с шинной топологией информационные сигналы ослабляются и никак не восстанавливаются, что накладывает жесткие ограничения на общую длину линий связи. Кроме того, каждый абонент может принимать сигналы разных уровней из сети в зависимости от расстояния от передающего абонента. Это накладывает дополнительные требования на приемные узлы сетевого оборудования.

Если принять, что сигнал в кабеле сети ослабляется до предельно допустимого уровня на длине Lпр, то полная длина шины не может превышать величины Lпр. В этом смысле шина обеспечивает самую короткую длину по сравнению с другими базовыми топологиями.

Для увеличения длины сети с топологией шина часто используют несколько сегментов (частей сети, каждый из которых представляет собой шину), соединенных между собой с помощью специальных усилителей и восстановителей сигналов — репитеров или повторителей. Однако такое наращивание длины сети не может продолжаться бесконечно. Ограничения длины связаны с конечной скоростью распространения сигналов по линиям связи.

Звезда — это единственная топология сети с явно выделенным центром, к которому подключены все остальные абоненты. Обмен информацией происходит исключительно через центральный компьютер, который несет большую нагрузку, поэтому, как правило, он не может заниматься чем-либо, кроме сети. понятно, что сетевое оборудование центрального абонента должно быть значительно сложнее оборудования периферийных абонентов. О равноправии всех абонентов (как в шине) в данном случае говорить не приходится. Обычно центральный компьютер является самым мощным, именно на него возлагаются все функции управления биржей. В принципе, в сети с топологией «звезда» конфликты невозможны, так как управление полностью централизовано.

Маркетинговые исследования рынка услуг сотовой связи г. Новосибирска

... также перспективы развития. Цель данной работы – провести маркетинговые исследования рынка услуг сотовой связи г. Новосибирска. Задачи, которые необходимо решить для достижения цели: рассмотреть теоретические основы маркетинговых исследований; изучить особенности маркетинга услуг; ...

Если говорить об устойчивости звезды к отказам компьютеров, то выход из строя периферийного компьютера или его сетевого оборудования никак не отражается на функционировании оставшейся части сети, зато любой отказ центрального компьютера делает сеть полностью неработоспособной. В связи с этим следует принять специальные меры для повышения надежности центрального компьютера и его сетевого оборудования.

Обрыв кабеля или короткое замыкание с топологией «звезда» прерывает связь только с одним компьютером, и все остальные компьютеры могут продолжать нормально работать.

В отличие от шины, звездочкой на каждой линии связи всего два абонента: центральный и один из периферийных. Чаще всего для их соединения используются две линии связи, каждая из которых передает информацию в одном направлении, то есть на каждой линии связи есть только один приемник и один передатчик. Это так называемая передача точка-точка. Это значительно упрощает сетевое оборудование по сравнению с шиной и устраняет необходимость в дополнительных внешних терминаторах.

Проблема ослабления сигнала в линии связи решается даже в звезде легче, чем в случае шины, потому что каждый приемник всегда принимает сигнал одного уровня. Предельная длина сети с топологией звезда может быть вдвое больше, чем в шине (то есть 2 Lпр), так как каждый из кабелей, соединяющий центр с периферийным абонентом, может иметь длину Lпр.

Серьезным недостатком звездообразной топологии является жесткое ограничение количества абонентов. Обычно центральный абонент может обслуживать не более 8-16 периферийных абонентов. В этих пределах подключить новых абонентов достаточно просто, а за их пределами просто невозможно. В звезде допустимо подключение вместо периферийного еще одного центрального абонента (в результате получается топология из нескольких соединенных между собой звезд).

Звезда может носить название активной или истинной звезды. Также существует топология, называемая пассивной звездой, которая только внешне похожа на звезду. Сейчас он гораздо более распространен, чем активная звезда. Достаточно сказать, что сегодня он используется в самой популярной сети Ethernet.

В центре сети с данной топологией помещается не компьютер, а специальное устройство — концентратор или, как его еще называют, хаб (hub), которое выполняет ту же функцию, что и репитер, то есть восстанавливает приходящие сигналы и пересылает их во все другие линии связи.

Получается, что хотя схема прокладки кабелей подобна истинной или активной звезде, фактически речь идет о шинной топологии, так как информация от каждого компьютера одновременно передается ко всем остальным компьютерам, а никакого центрального абонента не существует. Конечно, пассивная звезда дороже обычного автобуса, так как в этом случае также требуется хаб. Однако он предоставляет ряд дополнительных функций, связанных с преимуществами звезды, в частности, он упрощает обслуживание и ремонт сети. Именно поэтому в последние годы пассивная звезда все чаще заменяет настоящую шину, что считается бесперспективной топологией.

Механизм обеспечения экономической безопасности в процессе управления ...

... между понятиями управления закупками и экономической безопасности хозяйствующих субъектов; предложен алгоритм работы механизма обеспечения экономической безопасности в процессе управления закупками компаний с ... антикоррупционной политики компании и обеспечение её экономической безопасности. Новый подход к алгоритму работы механизма заключается в разработанных автором принципах его функционирования ...

также можно выделить промежуточный тип топологии между активной и пассивной звездой. В этом случае концентратор не только ретранслирует поступающие на него сигналы, но и производит управление обменом, однако сам в обмене не участвует (так сделано в сети 100VG-AnyLAN).

Большое достоинство звезды (как активной, так и пассивной) состоит в том, что все точки подключения собраны в одном месте. Это позволяет легко контролировать работу сети, локализовать неисправности путем простого отключения от центра тех или иных абонентов (что невозможно, например, в случае шинной топологии), а также ограничивать доступ посторонних лиц к жизненно важным для сети точкам подключения. К периферийному абоненту в случае звезды может подходить как один кабель (по которому идет передача в обоих направлениях), так и два (каждый кабель передает в одном из двух встречных направлений), причем последнее встречается гораздо чаще.

Общим недостатком для всех топологий типа звезда (как активной, так и пассивной) является значительно больший, чем при других топологиях, расход кабеля. Например, если компьютеры выстроены в линию, при выборе топологии звезды потребуется во много раз больше кабелей, чем топологии шины. Это существенно влияет на стоимость сети в целом и сильно усложняет прокладку кабелей.

Рассмотрим основные опасности,грозящие локальным сетям. В общем, обычно все проблемы делятся на две большие группы: технические и «человеческие». Давайте немного конкретизируем каждую из них.

Одной из самых распространенных и, одновременно, серьезных технических угроз являются ошибки в различном ПО. И мы говорим не только о дырах, которые открывают путь к конфиденциальным данным для хакеров, это всего лишь «верхушка айсберга», рекламируемая СМИ. На самом деле существует множество ошибок, которые приводят к неработоспособности отдельных приложений или системы в целом, нерациональному использованию ресурсов ПК и т. п. Единственный способ борьбы с этой угрозой — постоянно обновлять программное обеспечение и устанавливать исправления, выпущенные его разработчиками.

Другой весьма распространенной технической угрозой являются вирусы. Сегодня существует огромное количество разнообразных вредоносных программ. Некоторые из них просто безобидные шутки, а другие могут уничтожить всю информацию на вашем компьютере. Еще одна угроза безопасности локальной сети — атаки из Интернета. Они могут привести к неработоспособности серверов или отдельных ПК, а также к потере конфиденциальной информации.

Рассмотренные нами технические угрозы очевидны. В целом защита от них не представляет особой сложности, и любой грамотный системный администратор может это обеспечить. Но есть такие опасности, которые редко учитываются при разработке комплекса мер по защите локальной сети. Например, это обеспечение постоянного и качественного электропитания. На самом деле этот момент очень важен, его все равно не стоит пропускать. Обычно дело ограничивается подключением сервера к ИБП. Фактически, в защите нуждаются и рабочие станции, и сетевые устройства. Кроме того, совсем не обязательно устанавливать ИБП на каждый компьютер и концентратор. Во многих случаях могут помочь высококачественные ограничители перенапряжения, которые отлично защищают оборудование от наиболее распространенных отключений электроэнергии.

Защита информации при осуществлении связей с общественностью

... следует, что глобальное обеспечение защиты компьютерной информации и, шире, обеспечение информационной безопасности объектов и субъектов системы связей с общественностью является насущной необходимостью. Целью данной работы является анализ защиты информации при реализации связей с общественностью и выявление ...

Конечно, рассмотреть хотя бы вкратце все возможные технические угрозы совершенно нереально. Кроме того, среди них есть несколько очень экзотических приемов, которые редко используются злодеями. Возьмем для примера установку в офисе различных «шпионских штучек»: мини-камер, подслушивающих устройств, клавиатурных жучков и т. п. Конечно, подобная аппаратура доступна далеко не каждому. Но если кто-то серьезно относится к получению конфиденциальной информации из хорошо защищенной локальной сети, то таких сюрпризов ожидать не приходится.

К сожалению, хорошей защиты локальной сети от всех возможных видов технических воздействий недостаточно для обеспечения полной безопасности. Необходимо учитывать и человеческий фактор. Самый распространенный риск, связанный с людьми, работающими в организации, — это халатность. Пароль на бумажке под клавиатурой или на стикере, приклеенном к монитору, нежелание использовать надежные ключевые слова, болтливость, выбрасывание в урну записей с конфиденциальной информацией, посещение сомнительных сайтов, ведение личной переписки через Интернет с рабочей станции… Семейные ситуации, правда? Между тем каждый из них может привести к очень серьезным последствиям.

Следующая угроза безопасности локальной сети — это низкая квалификация пользователя. Это включает в себя непонимание опасности файлов, отправляемых по электронной почте, готовность сообщать всем свое имя пользователя и пароль и другие подобные вещи. Защититься от угрозы неквалифицированных пользователей сложно. Сделать это можно, только обучив их хотя бы основам ИТ-безопасности, преодолев сопротивление самих слушателей, а зачастую и начальства, которым не нравится отвлекать сотрудников от непосредственного выполнения офисных обязанностей.

Идем дальше. Избыточные или просто недовольные сотрудники, особенно с привилегированными правами доступа, представляют собой потенциальную угрозу. Естественно, что самые опасные из них — это системные администраторы. Их действия достаточно сложно проконтролировать. Таким образом, недовольный сотрудник может сохранить возможность доступа к важной информации. И даже после увольнения он может скопировать ее и продать конкурентам. Или это может быть просто безопасным способом отключить сеть с помощью ранее оставленной «лазейки» или уничтожить важные данные.

Ну а теперь осталось рассмотреть «крайний» случай. Мы уже говорили, что если злоумышленнику нужна информация, расположенная в хорошо защищенной локальной сети, то он сделает все, и от него можно ожидать чего угодно. Между тем, ни для кого не секрет, что одним из самых слабых звеньев любой защиты является человеческий фактор. Поэтому во многих случаях хакеры используют шантаж, подкуп, запугивание или просто обман, чтобы получить желаемое. Вершиной мастерства является социальная инженерия, представляющая собой целую науку, своего рода смесь психологии, социологии, технических знаний и обмана. С его помощью злоумышленникам удается получить практически неограниченный доступ ко всем ресурсам локальной сети. Такими делами занимается служба безопасности компании.

Обеспечение информационной безопасности локальной сети — довольно сложная задача. Проблема в том, что содержащейся в нем информации угрожает множество различных опасностей. И, разрабатывая комплекс защитных мер, легко упустить какую-то из угроз. Что ж, последствия, к которым приведет такая ошибка, могут быть очень и очень печальными. Поэтому в этой статье мы постараемся подробно рассмотреть основные задачи сетевой безопасности, а также основные опасности, которые угрожают информации, публикуемой в локальной сети.

Методы сбора маркетинговой информации в системе международного маркетинга

... методы сбора и обработки маркетинговой информации; рассмотреть особенности, цели, типологию и объекты маркетинговых исследований; выделить стадии процесса международного маркетингового исследования; провести сбор информации о товаре (цифровом фотоаппарате); провести сбор информации ... изменений в планировании, то маркетинговые исследования - это своего рода система обратной связи, которая обязательно ...

Сегодня большинство экспертов по построению системы сетевой безопасности выделяют три основные цели: целостность, конфиденциальность и доступность данных. Кроме того, для каждого проекта отдельно определены дополнительные мероприятия. Но подробно останавливаться мы на них не будем. Рассмотрим лучше главные цели, которые обязательны для любого проекта защиты локальной сети.

Самая главная цель системы сетевой защиты — целостность данных. Она подразумевает обеспечение полной сохранности оригинальной информации. В этом определении важно каждое слово. Под сохранностью понимается гарантия того, что информация не будет уничтожена в результате технических проблем или действий хакеров. Слово «оригинальная» означает, что данные не должны быть изменены в случае каких-либо неисправностей или подменены злоумышленниками. Обеспечение целостности информации — самая сложная задача в сетевой безопасности, поскольку нужно учесть очень большое число всевозможных угроз.

Вторая цель системы сетевой защиты — конфиденциальность информации. Сегодня многие люди склонны преувеличивать опасность, исходящую от хакеров и выносить эту задачу на первое место. Подобный подход в корне не верен. Для доказательства обратимся к статистике. Согласно последним исследованиям, примерно в половине всех случаев утери важной информации виноваты сбои в системе электропитания. Ну а большинство инцидентов из остальных повлекли за собой разнообразные технические сбои. На долю же хакеров и прочих злоумышленников остается совсем немного. Именно поэтому обеспечение конфиденциальности информации — всего лишь вторая по важности задача после сохранения ее целостности.

Третья и последняя главная цель любой системы сетевой безопасности — обеспечение доступности данных. Здесь подразумевается, что каждому пользователю в любой момент времени (естественно, за исключением особых случаев) должна быть доступна вся необходимая для работы информация. Обычно эта цель разбивается на две задачи. Первая — это обеспечение постоянной работоспособности всей необходимой аппаратуры: серверов, рабочих станций, принтеров и т. п. Вторая — разграничение доступа к информации между различными группами пользователей.

Под безопасностью информации понимается состояние защищенности информации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз.

Под целостностью понимается как способность средств вычислительной техники или автоматизированной системы обеспечивать неизменность вида и качества информации в условиях случайного искажения или угрозы разрушения. Согласно руководящему документу Гостехкомиссии России “Защита от несанкционированного доступа к информации. Термины и определения” угрозы безопасности и целостности состоят в потенциально возможных воздействиях на вычислительную систему, которые прямо или косвенно могут нанести ущерб безопасности и целостности информации, обрабатываемой системой.

Исследование информационных систем маркетинга на примере ЗАО ...

... системы подготовки работы информационной системы. Маркетинговая информационная система (МИС) - это человеко-машинная система, предназначенная для сбора, обработки, хранения и представления маркетинговой информации. Структура маркетинговой информационной системы делится на: обеспечивающие подсистемы МИС; функциональные подсистемы МИС. Маркетинговую информационную систему, как и любую информационную ...

Ущерб целостности информации состоит в ее изменении, приводящем к нарушению ее вида или качества.

Ущерб безопасности подразумевает нарушение состояния защищенности содержащейся в вычислительной системе информации путем осуществления несанкционированного доступа к объектам вычислительной системы.

Несанкционированный доступ определяется как доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых вычислительными системами. Можно ввести более простое определение несанкционированному доступу: несанкционированный доступ заключается в получении пользователем или программой доступа к объекту, разрешение на который в соответствии с принятой в системе политикой безопасности отсутствует.

Реализация угрозы называется атакой. Человек, стремящийся реализовать угрозу, называется нарушителем, или злоумышленником.

— Вмешательство человека в работу вычислительной системы. К этому классу относятся организационные средства нарушения безопасности вычислительных систем (кража носителей информации, несанкционированный доступ к устройствам хранения и обработки информации, порча оборудования) и осуществление нарушителем несанкционированного доступа к программным компонентам вычислительной системы (все способы несанкционированного проникновения в вычислительные системы, а также способы получения пользователем-нарушителем незаконных прав доступа к компонентам вычислительной системы).

Меры, противостоящие таким угрозам, носят организационный характер (охрана, режим доступа к устройствам вычислительной системы), также включают в себя совершенствование систем разграничения доступа и системы обнаружения попыток атак (попыток подбора паролей).

— Аппаратно-техническое вмешательство в работу вычислительной системы. Это нарушения безопасности и целостности информации в вычислительной системе с помощью технических средств, например, получение информации по электромагнитному излучению устройств вычислительной системы, электромагнитные воздействия на каналы передачи информации и другие методы. Защита от таких угроз, кроме организационных мер, предусматривает соответствующие аппаратные (экранирование излучений аппаратуры, защита каналов передачи информации от прослушивания) и программные меры (шифрация сообщений в каналах связи).

— Разрушающее воздействие на программные компоненты вычислительной системы с помощью программных средств. Такие средства называются разрушающими программными средствами. К ним относятся компьютерные вирусы, троянские кони (или «закладки»), средства проникновения в удаленные системы с использованием локальных и глобальных сетей. Средства борьбы с подобными атаками состоят из программно и аппаратно реализованных систем защиты.

Архитектура локальной вычислительной сети и технология ее функционирования позволяет злоумышленнику находить или специально создавать лазейки для скрытого доступа к информации, причем многообразие и разнообразие даже известных фактов злоумышленных действий дает достаточные основания предполагать, что таких лазеек существует или может быть создано много.

Библиотечная реклама как средство продвижения продукции и услуги

... проблему библиотечной рекламы - это взгляд изнутри на пример развития рекламной деятельности в Центральной библиотечной системе в ... определение рекламы: «Реклама представляет собой неличные формы коммуникации, осуществляемые через посредство платных средств распространения информации, с ... на современные методы, которые предоставляют читателям доступ к практически неограниченному спектру информационных ...

Несанкционированный доступ к информации, находящейся в ЛВС бывает:

- ¾ косвенным — без физического доступа к элементам ЛВС;

- ¾ прямым — с физическим доступом к элементам ЛВС.

В настоящее время существуют следующие пути несанкционированного получения информации (каналы утечки информации):

- ¾ применение подслушивающих устройств;

- ¾ дистанционное фотографирование;

- ¾ перехват электромагнитных излучений;

- ¾ хищение носителей информации и производственных отходов;

- ¾ считывание данных в массивах других пользователей;

- ¾ копирование носителей информации;

- ¾ несанкционированное использование терминалов;

- ¾ маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

- ¾ использование программных ловушек;

- ¾ получение защищаемых данных с помощью серии разрешенных запросов;

- ¾ использование недостатков языков программирования и операционных систем;

- ¾ преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

- ¾ незаконное подключение к аппаратуре или линиям связи вычислительной системы;

- ¾ злоумышленный вывод из строя механизмов защиты.

безопасность компьютерный информация защита

Для решения проблемы защиты информации основными средствами, используемыми для создания механизмов защиты принято считать:

- Технические средства — реализуются в виде электрических, электромеханических, электронных устройств. Технические средства подразделяются на:

- ¾ аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой ЛВС по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- ¾ физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

- Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

В ходе развития концепции защиты информации специалисты пришли к выводу, что использование какого-либо одного из выше указанных способов защиты, не обеспечивает надежного сохранения информации. Необходим комплексный подход к использованию и развитию всех средств и способов защиты информации.

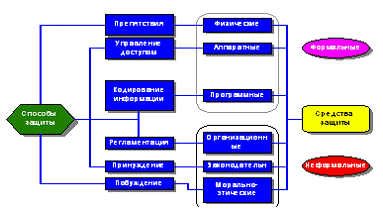

Способы защиты информации представлены на рисунке 2. Способы защиты информации в ЛВС включают в себя следующие элементы:

- Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации).

- Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных).

Управление доступом включает следующие функции защиты:

Специфика продвижения бренда в социальных сетях в зависимости ...

... PR в социальных сетях должен придерживаться следующих правил: Прозрачность. Продвижение пиара ВКонтакте и других социальных сетей должно основываться на максимально прозрачной и открытой информации, помогать более ... потребителями (клиентами, заказчиками) в социальных сетях, адекватно реагировать на их мнения и возникающие проблемы. Средства и методы Интернет пиара в соцмедиа открытие аккаунта; ...

- ¾ идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- ¾ проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- ¾ разрешение и создание условий работы в пределах установленного регламента;

- ¾ регистрацию обращений к защищаемым ресурсам;

- ¾ реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

Рисунок 2 — Способы и средства защиты информации в ЛВС

3. Маскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты.

— Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации.

- Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства.

Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация.

К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц.

Рассмотренные выше средства защиты подразделяются на:

- формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация — это первая линия обороны, «проходная» информационного пространства организации.

Идентификация позволяет субъекту — пользователю или процессу, действующему от имени определенного пользователя, назвать себя, сообщив свое имя. Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого себя выдает. В качестве синонима слова «аутентификация» иногда используют сочетание «проверка подлинности». Субъект может подтвердить свою подлинность, если предъявит, по крайней мере, одну из следующих сущностей:

- ¾ нечто, что он знает: пароль, личный идентификационный номер, криптографический ключ и т.п.;

- ¾ нечто, чем он владеет: личную карточку или иное устройство аналогичного назначения;

- ¾ нечто, что является частью его самого: голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики.

Надежная идентификация и аутентификация затруднена по ряду принципиальных причин.

Во-первых, компьютерная система основывается на информации в том виде, в каком она была получена; строго говоря, источник информации остается неизвестным. Например, злоумышленник мог воспроизвести ранее перехваченные данные. Следовательно, необходимо принять меры для безопасного ввода и передачи идентификационной и аутентификационной информации; в сетевой среде это сопряжено с особыми трудностями.

Во-вторых, почти все аутентификационные сущности можно узнать, украсть или подделать.

В-третьих, имеется противоречие между надежностью аутентификации с одной стороны, и удобствами пользователя и системного администратора с другой. Так, из соображений безопасности необходимо с определенной частотой просить пользователя повторно вводить аутентификационную информацию (ведь на его место мог сесть другой человек), а это повышает вероятность подглядывания за вводом.

В-четвертых, чем надежнее средство защиты, тем оно дороже.

Необходимо искать компромисс между надежностью, доступностью по цене и удобством использования и администрирования средств идентификации и аутентификации. Обычно компромисс достигается за счет комбинирования двух первых из перечисленных базовых механизмов проверки подлинности.

Наиболее распространенным средством аутентификации являются пароли. Система сравнивает введенный и ранее заданный для данного пользователя пароль; в случае совпадения подлинность пользователя считается доказанной. Другое средство, постепенно набирающее популярность и обеспечивающее наибольшую эффективность, — секретные криптографические ключи пользователей.

Главное достоинство парольной аутентификации — простота и привычность. Пароли давно встроены в операционные системы и иные сервисы. При правильном использовании пароли могут обеспечить приемлемый для многих организаций уровень безопасности. Тем не менее по совокупности характеристик их следует признать самым слабым средством проверки подлинности. Надежность паролей основывается на способности помнить их и хранить в тайне. Ввод пароля можно подсмотреть. Пароль можно угадать методом подбора. Если файл паролей зашифрован, но доступен на чтение, его можно перекачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор.

Пароли уязвимы по отношению к электронному перехвату — это наиболее принципиальный недостаток, который нельзя компенсировать улучшением администрирования или обучением пользователей. Практически единственный выход — использование криптографии для шифрования паролей перед передачей по линиям связи или вообще их не передавать.

Тем не менее следующие меры позволяют значительно повысить надежность парольной защиты:

- ¾ наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.);

- ¾ управление сроком действия паролей, их периодическая смена;

- ¾ ограничение доступа к файлу паролей;

- ¾ ограничение числа неудачных попыток входа в систему, что затруднит применение метода подбора;

- ¾ обучение и воспитание пользователей;

- Устройства контроля биометрических характеристик сложны и недешевы, поэтому пока они применяются только в специфических организациях с высокими требованиями к безопасности.

Очень важной и трудной задачей является администрирование службы идентификации и аутентификации. Необходимо постоянно поддерживать конфиденциальность, целостность и доступность соответствующей информации, что особенно непросто в сетевой разнородной среде. Целесообразно, наряду с автоматизацией, применить максимально возможную централизацию информации. Достичь этого можно применяя выделенные серверы проверки подлинности или средства централизованного администрирования. Некоторые операционные системы предлагают сетевые сервисы, которые могут служить основой централизации административных данных.

Централизация облегчает работу не только системным администраторам, но и пользователям, поскольку позволяет реализовать важную концепцию единого входа. Единожды пройдя проверку подлинности, пользователь получает доступ ко всем ресурсам сети в пределах своих полномочий.

Средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты — пользователи и процессы могут выполнять над объектами — информацией и другими компьютерными ресурсами. Речь идет о логическом управлении доступом, который реализуется программными средствами. Логическое управление доступом — это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность путем запрещения обслуживания неавторизованных пользователей. Задача логического управления доступом состоит в том, чтобы для каждой пары (субъект — объект) определить множество допустимых операций, зависящее от некоторых дополнительных условий, и контролировать выполнение установленного порядка.

Контроль прав доступа производится разными компонентами программной среды — ядром операционной системы, дополнительными средствами безопасности, системой управления базами данных, посредническим программным обеспечением и т.д.

При принятии решения о предоставлении доступа обычно анализируется

¾ Идентификатор субъекта (идентификатор пользователя, сетевой адрес компьютера).

Подобные идентификаторы являются основой добровольного управления доступом.

¾ Атрибуты субъекта (метка безопасности, группа пользователя).

Метки безопасности — основа принудительного управления доступом.

¾ Место действия (системная консоль, надежный узел сети).

¾ Время действия (большинство действий целесообразно разрешать только в рабочее время).

¾ Внутренние ограничения сервиса (число пользователей согласно лицензии на программный продукт).

Удобной надстройкой над средствами логического управления доступом является ограничивающий интерфейс, когда пользователя лишают самой возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ.

Встроенные средства защиты информации в сетевых ОС доступны, но не всегда, как уже отмечалось, могут полностью решить возникающие на практике проблемы. Например, сетевые ОС NetWare 3.x, 4.x позволяют осуществить надежную «эшелонированную» защиту данных от аппаратных сбоев и повреждений. Система SFT (System Fault Tolerance — система устойчивости к отказам) фирмы Novell предусматривает три основных уровня.

¾ SFT Level I. Первый уровень предусматривает, в частности, создание дополнительных копий FAT и Directory Entries Tables, немедленную верификацию каждого в’новь записанного на файловый сервер блока данных, а также резервирование на каждом жестком диске около 2% от объема диска. При обнаружении сбоя данные перенаправляются в зарезервированную область диска, а сбойный блок помечается как «плохой» и в дальнейшем не используется.

¾ SFT Level II содержит дополнительно возможности создания «зеркальных» дисков, а также дублирования дисковых контроллеров, источников питания и интерфейсных кабелей.

¾ SFT Level III позволяет использовать в локальной сети дублированные серверы, один из которых является «главным», а второй, содержащий копию всей информации, вступает в работу в случае выхода «главного» сервера из строя.

¾ Система контроля и ограничения прав доступа в сетях NetWare (защита от несанкционированного доступа) также содержит несколько уровней.

¾ Уровень начального доступа (включает имя и пароль пользователя, систему учетных ограничений типа явного разрешения или запрещения работы, допустимого времени работы в сети, места на жестком диске, занимаемого личными файлами данного пользователя, и т.д.).

¾ Уровень прав пользователей («персональные» ограничения на выполнение отдельных операций и/или ограничения на работу данного пользователя как члена определенного подразделения, в отдельных частях файловой системы сети).

¾ Уровень атрибутов каталогов и файлов (ограничения на выполнение отдельных операций типа удаления, редактирования или создания, идущие со стороны файловой системы и касающиеся всех пользователей, пытающихся работать с данными каталогами или файлами).

¾ Уровень консоли файл-сервера (блокирование клавиатуры файл-сервера на время отсутствия сетевого администратора до ввода им специального пароля).

Однако полагаться на эту часть системы защиты информации в ОС NetWare можно не всегда. Свидетельством тому являются многочисленные инструкции в Internet и готовые доступные программы, позволяющие взломать те или иные элементы защиты от несанкционированного доступа. То же замечание справедливо по отношению к другим мощным сетевым ОС со встроенными средствами защиты информации (Windows NT, UNIX).

Дело в том, что защита информации — это только часть из многочисленных задач, решаемых сетевыми ОС. «Выпячивание» одной из функций в ущерб другим (при понятных разумных ограничениях на объем, занимаемый данной ОС на жестком диске) не может быть магистральным направлением развития таких программных продуктов общего назначения, которыми являются сетевые ОС.

В то же время в связи с остротой проблемы защиты информации наблюдается тенденция интеграции (встраивания) отдельных, хорошо зарекомендовавших себя и ставших стандартными средств в сетевые ОС или разработка собственных «фирменных» аналогов известным программам защиты информации. Так, в сетевой ОС NetWare 4.1 предусмотрена возможность кодирования данных по принципу «открытого ключа» (алгоритм RSA) с формированием электронной подписи для передаваемых по сети пакетов.

Специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства сетевых ОС. Кроме программ шифрования, существует много других доступных внешних средств защиты информации. Из наиболее часто упоминаемых следует отметить следующие две системы, позволяющие ограничить информационные потоки.

Firewalls — брандмауэры (дословно firewall — огненная стена).

Между локальной и глобальной сетями создаются специальные промежуточные сервера, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/ транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность совсем. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой.

Proxy-servers (proxy — доверенность, доверенное лицо).

Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — попросту отсутствует маршрутизация как таковая, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом методе обращения из глобальной сети в локальную становятся невозможными в принципе. Очевидно также, что этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript).

В данной работе проанализирована Локальная вычислительная сеть ТОО «1 С: Франчайзинг Караганда», так же проанализированы виды, классификации и способы предотвращения угроз локальных вычислительных сетей.Рассмотрены такие вопросы как:

¾ Возможные угрозы локальной сети

¾ Человеческий фактор, как угроза локальной сети предприятия

¾ Главные цели сетевой безопасности

¾ Основные понятия безопасности компьютерных систем

¾ Пути несанкционированного доступа, классификация способов и средств защиты информации

¾ Средства защиты информации

¾ Способы защиты информации

¾ Идетификация и аутификация

¾ Управление доступом

¾ Программные средства защиты информации

В ближайшее время прогресс в области развития средств вычислительной техники, программного обеспечения и сетевых технологий даст толчок к развитию средств обеспечения безопасности, что потребует во многом пересмотреть существующую научную парадигму информационной безопасности.

Если на предприятии ТОО «1 С: Франчайзинг Караганда» принять меры, описанные в данной работе, то локальная сеть предприятия будет иметь большую гарантию защиты от несанкционированного вторжения или потери данных. Но никакие средства защиты не могут гарантировать стопроцентную безопасность данных сети.

1 Сбиба В.Ю, Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности.

2 Давлетханов Марат Безопасность сети. Цели и угрозы.

3 <http://kompot.ucoz.ru/publ/18-1-0-81>

- <http://ru.wikipedia.org>

- <http://www.incore.me>